社内ネットワークに接続されているのは、社員のパソコンだけではありません。

プリンタ、IP電話、監視カメラ、さらには来客用Wi-Fiや開発用のサーバまで、あらゆるデバイスが同じLANに存在するケースも珍しくありません。

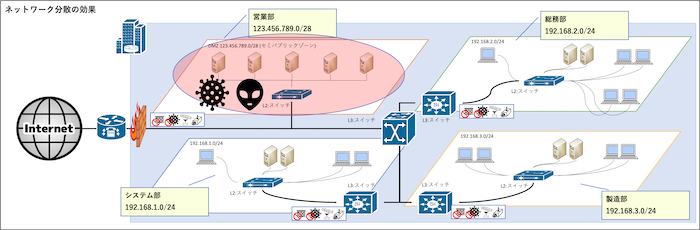

このようにすべての通信が“ひとつのネットワーク”で混在している状態は、セキュリティの観点から非常に危険です。一度ウイルスやマルウェアが侵入すれば、社内全体に感染が広がるリスクがあります。

こうしたリスクを最小化し、ネットワーク構成を安全かつ効率的に保つための基本戦略が「ネットワーク分離」です。

そして、その中心にある技術が「VLAN(仮想LAN)」という仕組みです。

本記事では、ネットワーク分離の必要性からVLANの基本構造、構築時の注意点までを体系的に解説し、セキュリティと運用効率を両立するネットワーク設計のヒントを提供します。

ネットワークの基礎知識

🔴 ネットワークの基礎知識

📌 ゼロから理解する、実務に活かせるネットワーク思考

└─【ネットワークの基礎知識】ゼロから学ぶ|仕組み・構造・通信の基本を完全理解

├─【ネットワークの基礎知識】基本的な概念とネットワークの重要性

├─【ネットワークの基礎知識】IPアドレスとサブネット: 実務で活かせるネットワーク技術の基本

├─【ネットワークの基礎知識】MACアドレスとブロードキャスト: 通信の基礎と活用法

├─【ネットワークの基礎知識】ポート番号とトランスポート層の基本: TCP/UDPの使い分け

├─【ネットワークの基礎知識】DNSと名前解決の仕組み: IPアドレスとの関連性を理解する

├─【ネットワークの基礎知識】ルーティングの基礎: デフォルトゲートウェイと経路選択

├─【ネットワークの基礎知識】ネットワーク機器の役割と構造: ルータ・スイッチ・ハブの違い

├─【ネットワークの基礎知識】NATとプライベートIPアドレスの活用: グローバルIPとの変換技術

├─【ネットワークの基礎知識】ARPとICMPの基本操作: ネットワーク診断コマンドを使いこなす

├─【ネットワークの基礎知識】無線LANと有線LANの違い: 物理層における通信手段の選択

├─【ネットワークの基礎知識】帯域とレイテンシの理解: ネットワーク性能を支える基礎用語

└─【ネットワークの基礎知識】ネットワーク分離とVLANの概念: セキュリティと構成の最適化

ネットワーク分離の必要性とセキュリティリスクの現実

企業や組織のITインフラにおいて、ネットワークは全ての通信とシステムの土台となる存在です。

しかし、そのネットワークがすべての機器・システムで“ひとつの塊”として動いていた場合、ひとたび障害や侵入が発生すると、その被害は一気に全体へ波及します。

現代のセキュリティ対策では、「ネットワークを分ける」ことが当たり前の設計方針とされており、セグメントやVLANといった技術を活用して、論理的な通信制御とリスクの分離を図る必要があります。

この章ではまず、なぜネットワーク分離が必要なのか、その背景と現実のリスクを明らかにします。

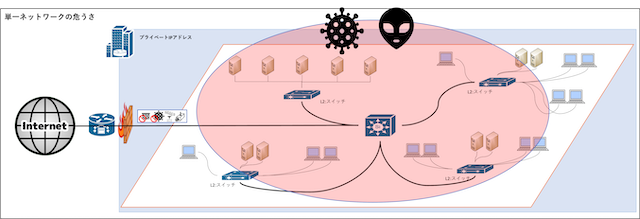

社内ネットワークが1つだけの危うさ

多くの中小企業やスタートアップでは、「ネットワークは1本のLANで事足りる」という考えのもと、社員用PCもサーバもプリンタも、さらにはIoT機器や監視カメラまでもが同じセグメント内で接続されているケースが多く見られます。

このような“フラットネットワーク”の構成では、以下のような重大なリスクが生じます。

- 1台の感染PCから全社ネットワークにマルウェアが広がる

- 権限を持たないユーザーが内部サーバにアクセスできてしまう

- 機密データがやり取りされている通信内容が盗聴される

- ネットワークトラフィックが混在し、性能が不安定になる

とくに、Windowsの標準機能や共有機能がネットワーク内に意図せず公開されるリスクは見逃されがちです。

業務端末が一台ウイルスに感染した場合、横方向(East-West)に感染が広がる構造では、事後対応が極めて困難になります。

つまり、「すべてがつながる」は利便性ではなく、現代においてはリスクそのものであると捉える必要があります。

ネットワーク分離で得られる具体的な効果

ネットワークを意図的に分離することで、セキュリティだけでなく、構成管理やトラブル対応の観点でも大きな利点があります。

代表的な効果は以下の通りです。

| 効果 | 概要 |

|---|---|

| 攻撃範囲の限定 | 万が一の侵入が起きても影響範囲をセグメント内に閉じ込められる |

| アクセス制御の強化 | 部署・用途別にアクセスルールを明確化し、不正アクセスを防止 |

| トラブル影響の局所化 | 一部のシステムで障害が発生しても、他のシステムに波及しない |

| 帯域使用の最適化 | 通信の混在を避け、業務に必要なトラフィックに優先度を与えられる |

| 運用の可視化 | 分離によってトラフィックや機器の挙動が把握しやすくなる |

たとえば、営業部門と開発部門でネットワークを分けておけば、開発環境で使うソースコードや開発ツールに外部からアクセスされるリスクを大きく低減できます。

また、セキュリティカメラや複合機などのIoT系機器は専用のセグメントに隔離することで、未知の脆弱性や外部発信をブロックする対策にもなります。

ネットワーク分離は「高価なセキュリティ機器を導入する前にまずやるべき基礎対策」と言っても過言ではありません。

そしてこの分離を柔軟かつ論理的に行うための代表的な技術が、VLAN(仮想LAN)という仕組みです

VLAN(仮想LAN)の基本概念

ネットワーク分離を効率よく、かつ柔軟に実現するために多くの企業や組織が導入しているのが、VLAN(Virtual LAN)=仮想LANという技術です。

VLANは物理的な接続形態に依存せず、論理的にネットワークを分割できる仕組みであり、セキュリティと構成の両面において大きなメリットがあります。

この章では、VLANの仕組みや制御方法、種類の違い、そしてセグメント分離との関連性について丁寧に解説します。

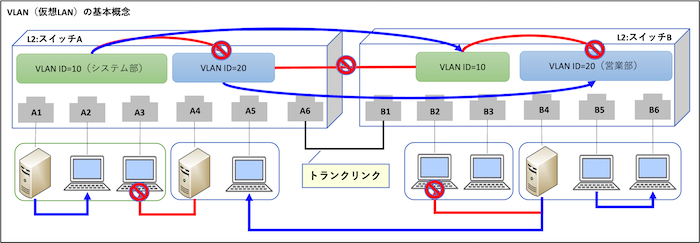

VLANの仕組みとトラフィック制御の原理

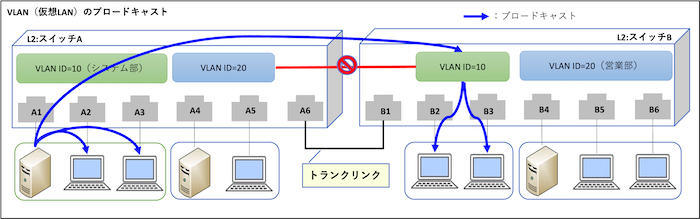

通常、スイッチに接続された複数の端末はすべて同じブロードキャストドメイン内にあり、互いに通信可能です。

VLANはスイッチ間をまたいでもブロードキャストドメインを維持します。トランクリンクを通して、同じVLAN IDを持つポートにのみフレームが転送され、異なるVLANには一切届きません。

これに対し、VLANを設定することで、物理的には同じスイッチ内に接続された端末であっても、異なる論理ネットワークに分離することが可能になります。

VLANでは、各ポートやトラフィックに対して「VLAN ID」と呼ばれる数値(1〜4094)を割り当て、VLAN IDが異なる端末同士は直接通信できないというルールが適用されます。

これにより、次のような制御が可能になります。

- 同じフロアにある端末でも、部署ごとに通信を分離

- IoT機器やプリンタなどを業務ネットワークから隔離

- 来客用Wi-Fiと社内ネットワークの完全分離

トラフィックはスイッチの内部でVLANごとに分離され、ブロードキャスト通信も他VLANへは流れません。

これはセキュリティ面だけでなく、トラフィックの安定性や管理面でも非常に効果的です。

ポートベースVLANとタグVLANの違い

VLANの設定には主に2つの方式が存在します。それがポートベースVLANとタグVLAN(IEEE 802.1Q)です。 それぞれの特徴を以下に整理します。

| 方式 | 概要 | メリット | デメリット |

|---|---|---|---|

| ポートベースVLAN | スイッチのポートごとにVLAN IDを固定で割り当て | 設定がシンプル。管理しやすい | 他のスイッチとの連携に制限がある |

| タグVLAN(IEEE 802.1Q) | EthernetフレームにVLANタグ(ID)を付与して伝送 | 複数のVLANを1本の回線で伝送可能(トランク) | 設定がやや複雑。タグ非対応機器に注意が必要 |

タグVLANでは、VLAN IDがEthernetフレームの中に埋め込まれて送信されるため、VLANの区別がスイッチをまたいでも維持されます。

これにより、複数スイッチにまたがるネットワーク全体を1つのVLAN構成として扱うことが可能となります。

タグVLANを使用する場合は、以下のようにトランクポートを設定する必要があります。

interface GigabitEthernet0/1

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 10,20,30

このように、タグ付き通信によるVLAN拡張は中〜大規模ネットワークでの定番構成となっています。

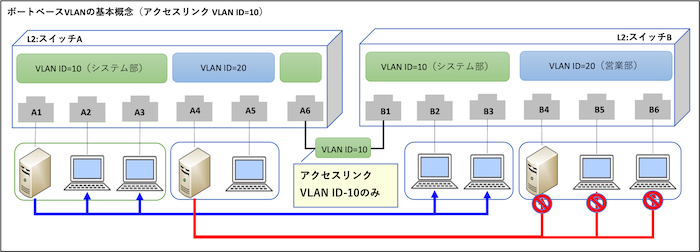

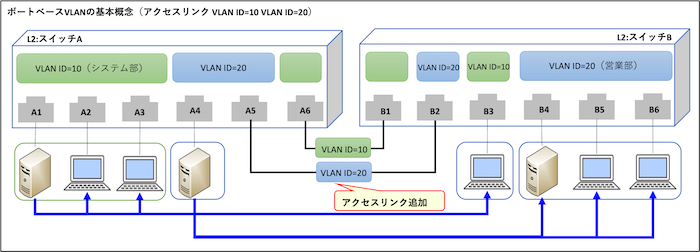

ポートベースVLAN(ポートVLAN)とは?

ポートベースVLAN(別名:ポートVLAN、アクセスポートVLAN)は、スイッチの各ポートに対してVLANを静的に割り当てる方式です。

つまり、「このポートはVLAN10専用、このポートはVLAN20専用」といったように、物理ポートごとにVLANの所属が決まります。この方式では、通信フレームにVLANの情報(タグ)は挿入されません。

よって、VLANタグなし(アンタグ)で通信するのが基本となり、VLANを意識しない一般的なPCやプリンタなどの端末を接続するのに適しています。

上図のようにスイッチ間でポートベースVLAN(アクセスリンク)を構成する場合、各VLANごとに個別の物理ポートを用意して接続する必要があります。これはつまり、VLANの数だけスイッチ間リンクが必要になるということです。

結果として、スイッチのポートをVLANごとに大量に消費してしまい、極めて非効率な構成になります。複数のVLANを扱うネットワークでは、すぐにポートが枯渇してしまうため、実運用には現実的ではありません。

このような問題を解決するために、タグVLAN(IEEE 802.1Q)によるトランクリンクの利用が必要になります。タグ付きであれば、1本のリンクに複数のVLANを重ねて流すことができ、ポート消費を最小限に抑えることができます。

特徴

- VLANの所属はポート単位で決定され、変更には設定変更が必要

- タグなしの通信フレームを使用

- 1ポートにつき1つのVLANしか割り当てられない

- 主にエンド端末(PC、プリンタ、IP電話)との接続に使用

メリット・デメリット

| 項目 | 内容 |

|---|---|

| メリット | 構成がシンプルで管理が容易 |

| デメリット | ・ポートの無駄遣いになる(ポート数=VLAN数分だけスイッチ間リンクが必要)。 ・運用や増設が煩雑になる(VLANを1つ追加するたびにリンク追加が必要)。 ・トランクポート構成(タグVLAN)であれば1本のリンクで済むのに対して、 この構成では常にアクセスリンクをVLANごとに張る必要がある。 |

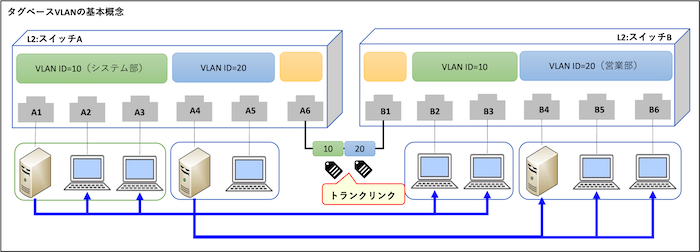

タグベースVLAN(タグVLAN)とは?

タグベースVLAN(IEEE 802.1Q)は、通信フレームにVLAN IDをタグとして埋め込む方式です。

このタグは、フレームのEthernetヘッダ内に挿入され、スイッチはこのタグを参照してVLANの識別・転送を行います。

この仕組みにより、1つの物理ポートで複数のVLANを識別・扱うことが可能になります。

トランクリンク(スイッチ間接続)など、複数VLANを中継する必要がある場面で必須の方式です。

特徴

- フレームにVLAN IDを含むタグを挿入(IEEE 802.1Q方式)

- 1つのポートで複数のVLANを同時に通すことができる

- 主にスイッチ間やルータ接続などのトランクリンクに使用される

- 接続機器側がVLANタグに対応している必要がある

メリット・デメリット

| 項目 | 内容 |

|---|---|

| メリット | 柔軟性が高く、スイッチ間で複数VLANを一括中継できる |

| デメリット | VLANタグに非対応の端末とは直接通信できない |

ポートベースVLANとタグベースVLANの比較

ポートベースVLAN(アクセスポート)とタグベースVLAN(802.1Q)は、VLANの割り当て方法と運用対象が異なります。以下にそれぞれの違いを比較表で整理しました。

| 比較項目 | タグVLAN(IEEE 802.1Q) | ポートVLAN(アクセスポート) |

|---|---|---|

| 通信の方式 | 通信フレームにタグ(VLAN ID)を挿入 | ポートにVLANを固定割当 |

| 柔軟性 | 高い(複数VLANを扱える) | 低い(1ポート = 1VLAN) |

| トランクリンク対応 | 可能(スイッチ間で複数VLANを中継) | 不可(単一VLANのみ) |

| 主な用途 | スイッチ間やルータなどネットワーク機器接続 | エンド端末(PC・プリンタなど)の接続 |

| 機器の対応要否 | 接続機器側が802.1Qタグ対応である必要がある | 特別な対応は不要 |

アクセスリンクとトランクリンクの違いとは?

VLANを構成する際、スイッチポートは「アクセスリンク」と「トランクリンク」の2種類に分類されます。それぞれの役割と使い分けを理解することが、ネットワーク設計の基礎となります。

| リンク種別 | 特徴 | 接続対象 | VLANタグ |

|---|---|---|---|

| アクセスリンク(Access Link) | 単一VLANに所属し、タグなしで通信 | エンド端末(PC、プリンタなど) | なし(タグを付けずに送信) |

| トランクリンク(Trunk Link) | 複数VLANの通信を中継、タグ付きで送信 | スイッチ・ルータなどのネットワーク機器 | あり(IEEE 802.1Qタグを使用) |

アクセスリンクは、一般的な端末に対して使われ、ポートに割り当てたVLANに属する通信のみが通ります。

一方、トランクリンクはスイッチ間やルータとの接続で使用され、複数のVLANフレームを1本のケーブルで中継できるよう、通信フレームにVLAN IDのタグを付けて送受信します。

VLANとセグメント分離の関係性

VLANは論理的な分離を可能にしますが、VLAN同士の通信を制御するためには別途「ルーティング」または「L3スイッチ」が必要です。

これは、VLAN同士は異なるIPセグメントとして設計されるため、レイヤ3(ネットワーク層)での通信制御が不可欠になるからです。

たとえば、以下のように各VLANに異なるIPネットワークを割り当てます。

| VLAN名 | VLAN ID | IPネットワーク |

|---|---|---|

| 管理系VLAN | 10 | 192.168.10.0/24 |

| 業務用VLAN | 20 | 192.168.20.0/24 |

| ゲストVLAN | 30 | 192.168.30.0/24 |

このように設計することで、部門間や用途間の通信ポリシーを明確に設定でき、必要に応じてファイアウォールやACL(アクセス制御リスト)を適用することで、セキュリティをより高めることが可能になります。

また、VLANを活用することで、セグメント設計が柔軟になり、物理構成に依存しないネットワーク設計が実現できます。

これにより、将来的な拡張性や管理の効率も飛躍的に向上します。

VLAN構成のユースケースと運用上の注意点

VLAN(仮想LAN)は、物理的な構成に依存せずにネットワークを柔軟に分割できるため、多様な業種・業態において導入が進んでいます。

しかし、VLANを単に“ネットワークを分ける手段”として使うだけでは、真の効果を引き出すことはできません。

この章では、VLANの代表的なユースケースを具体的に取り上げるとともに、VLAN間通信の制御方法、そして運用上で押さえるべきセキュリティの観点について解説していきます。

部署ごとのVLAN設計パターン例

VLAN構成を考える際の基本方針のひとつは、「組織の部署や業務用途ごとにネットワークを分ける」というものです。

これはアクセス範囲を限定し、トラフィックの分離を行うことで、セキュリティとパフォーマンスの両方を確保する目的があります。 代表的なVLAN構成例を以下に示します。

| VLAN名 | VLAN ID | 対象部署 | IPアドレス帯 |

|---|---|---|---|

| VLAN_SALES | 10 | 営業部 | 192.168.10.0/24 |

| VLAN_DEV | 20 | 開発部 | 192.168.20.0/24 |

| VLAN_ADMIN | 30 | 管理部 | 192.168.30.0/24 |

| VLAN_PRINTER | 40 | ネットワークプリンタ | 192.168.40.0/24 |

| VLAN_GUEST | 99 | 来客用Wi-Fi | 192.168.99.0/24 |

このように設計することで、たとえば来客用のWi-Fiから業務用サーバへのアクセスを完全に遮断することが可能になります。

また、プリンタなどの共有リソースは専用VLANに隔離することで、不用意なアクセスやウイルス感染経路になるリスクも低減できます。

VLAN間通信の制御とルーティングの役割

VLANを設計する上で重要になるのが、「VLAN同士をどう接続するか」という点です。

前提として、異なるVLAN間の通信は、L2スイッチ(レイヤ2)だけでは不可能であり、L3スイッチやルータなどのレイヤ3機器によるルーティングが必須となります。

代表的な設定構成として、「インターフェースVLAN(SVI: Switched Virtual Interface)」を活用する方法があります。

以下は、Cisco系機器におけるSVIの設定例です。

interface vlan10

ip address 192.168.10.1 255.255.255.0

interface vlan20

ip address 192.168.20.1 255.255.255.0

このように、それぞれのVLANに仮想インターフェース(SVI)を設定し、そこにIPアドレスを付与することで、ルーティング処理が可能になります。

また、不要なVLAN間通信を制限したい場合は、アクセスコントロールリスト(ACL)を使用することで制御が可能です。

access-list 100 deny ip 192.168.20.0 0.0.0.255 192.168.10.0 0.0.0.255

access-list 100 permit ip any any

このように、必要最小限の通信だけを許可し、それ以外は明示的にブロックする設計が重要です。

ルーティングと制御をセットで考えることで、セキュリティと利便性のバランスを保つことができます。

セキュリティ強化のためのVLAN運用ポイント

VLANは非常に柔軟な仕組みですが、運用方法を誤ると逆にセキュリティホールを生む原因にもなります。 ここでは、セキュリティを強化するために押さえておきたいポイントをまとめます。

| 項目 | 注意点 | 推奨対策 |

|---|---|---|

| VLAN IDの管理 | 設定ミスで意図しない通信が発生する | 使用中のVLAN IDは台帳で一元管理 |

| トランクポートの設定 | 全VLANを通す設定は危険 | 必要なVLANだけを許可する |

| ネイティブVLANの扱い | 攻撃者に悪用されやすい | 未使用のVLANをネイティブに設定 |

| VLAN間ACL | 許可範囲が広すぎると危険 | 最小権限でルールを設計 |

| 来客用ネットワーク | 社内と混在すると危険 | 必ず物理・論理的に完全分離 |

特に注意したいのは「トランクポートの設定ミス」です。

VLAN間の通過を許すトランクポートにおいて、許可するVLANを明示しない場合、全VLANが通過してしまうリスクがあります。

このような設定は、意図せず社内のすべてのセグメントを来客用ルータとつなげてしまうような事態につながりかねません。

VLANを運用する上では、セキュリティと可視性のバランスを取りつつ、「何がどこにつながっているか」を常に意識したネットワーク管理が必要です。

ネットワーク分離とVLAN構成の整理表

ここまで、ネットワーク分離の重要性とVLANの具体的な仕組み、ユースケース、運用上の注意点などを幅広く解説してきました。

この章では、これまでの内容を体系的に整理し、目的別にどのようなVLAN構成を採用すべきか、その効果を一目で把握できる早見表としてまとめてご紹介します。

VLANの設計は、導入する機器や企業の業種・規模に応じて多様化しますが、基本となる考え方はどの現場でも共通しています。

設計の参考として活用いただけるよう、一般的な分離目的ごとに適切な構成と得られる効果を明示しています。

目的別の分離構成とその効果の早見表

以下の表は、ネットワーク分離を行う際の代表的な目的に対し、どのようなVLAN構成を採用すべきかをまとめたものです。

特に中小企業〜中規模のオフィス環境において現実的に導入しやすい設計を想定しています。

| 目的 | 構成例(VLAN名とID) | 構成内容のポイント | 期待される効果 |

|---|---|---|---|

| 部門ごとのアクセス制御 | VLAN_SALES(10) VLAN_DEV(20) VLAN_ADMIN(30) | 部署ごとに独立したセグメントを割り当てる | 不要な横断通信を制限し、情報漏洩リスクを軽減 |

| ゲスト用ネットワークの分離 | VLAN_GUEST(99) | 社内ネットワークと物理・論理的に完全隔離 | 社内リソースの保護、攻撃経路の遮断 |

| IoT機器の隔離 | VLAN_IOT(50) | プリンタやカメラなど制御系を分離 | 未知の脆弱性に対する被害の局所化 |

| 開発・検証環境の独立 | VLAN_DEVTEST(60) | 業務系と検証系を明確に分離 | 実験的な通信や設定変更が本番に影響しない |

| バックアップ専用セグメント | VLAN_BACKUP(70) | バックアップ用ストレージのみ接続 | 不要なトラフィックの排除、転送速度の最適化 |

| サーバとクライアントの論理分離 | VLAN_CLIENT(80) VLAN_SERVER(81) | クライアントとサーバの通信経路を制御 | マルウェアの水平感染経路を遮断 |

このように、分離構成は「何を守りたいのか」「どのトラフィックを隔離したいのか」という視点から決めるのが基本となります。

単に部署で分けるだけでなく、「リスクとなり得る機器やセグメントをいかに分離していくか」という戦略的な設計が求められます。特にIoT機器や外部接続端末の扱いについては、技術的な知識を持つ管理者が明確なポリシーを設計しておくことが重要です。

近年では、ネットワークプリンタや会議用デバイス、さらには勤怠管理システムなどもネットワーク化されており、従来の「信頼できる社内機器」という前提が通用しない時代になっています。

また、表中にもある「サーバとクライアントの分離」は、エンドポイントからの攻撃や感染拡大を防ぐ強力な対策です。

たとえば、Windowsサーバに対する不要なポートスキャンや、SMBの不正アクセスといったリスクも、クライアントセグメントからのアクセス制御によって防ぐことが可能になります。

このようなVLAN構成は、単に「通信できないようにする」ことを目的とするのではなく、安全で効率的な運用を維持するための設計思想といえます。

むやみに分けすぎても管理が煩雑になるため、目的に応じた最小限の構成で最大限の効果を引き出すことが理想です。

次の章では、こうした理想的な構成を実現する上で注意すべき実務的な落とし穴や運用トラブルの原因を整理し、対策方法を解説していきます。

VLAN設計における実務上の落とし穴と対策

VLANは非常に強力で柔軟性の高い技術であり、セキュリティ強化やネットワーク効率化において多くの現場で活用されています。

しかし、その設計や設定を誤ると、逆にトラブルや管理の煩雑さを生み、運用に支障をきたす結果になりかねません。 この章では、VLAN設計と運用における代表的な「落とし穴」と、それに対する現実的な対策を解説します。

構成ミスや設計過多は、企業ネットワーク全体の信頼性を揺るがす重大な要因になり得ます。

VLANの過剰分離による運用複雑化

VLANの柔軟性に魅力を感じた技術者が陥りやすいミスの一つが、「やたらにVLANを細かく分けすぎる」ことです。

確かに用途や部門ごとにセグメントを分けるのは理想的ですが、実務では分ければ分けるほど、管理と運用が煩雑になるリスクを伴います。 以下のような問題が典型的です。

- VLAN IDやIP帯の割り当てが破綻しやすくなる

- 通信制御ルール(ACLやFirewall)が膨大になる

- どの端末がどのVLANに属するか把握できなくなる

- ルーティングやNATの設定が複雑化し、ミスの温床になる

特に、拠点間でVLAN構成を共通化しようとした場合、数十のVLAN IDが飛び交う状態になり、設定変更やトラブル対応に大きな負荷が発生します。

その結果、「誰も全体を把握できないネットワーク」になり、かえってセキュリティ事故のリスクが高まります。 対策としては、以下の指針が有効です。

| 方針 | 実行ポイント |

|---|---|

| 最小構成の原則 | 目的が明確な単位でのみVLANを設計する |

| 運用の可視化 | VLAN設計図やVLAN-ID管理表を常に更新・共有 |

| スケーラビリティの意識 | 将来の拡張を見越して、IP設計とID設計を統一 |

VLANは「増やすこと」より「維持できること」の方が難しいため、増やす前に“維持できる構成か?”を必ず検討することが大切です。

トランキングやVLAN IDの設定ミスと影響

VLANを複数スイッチ間で運用する際には、トランクポートの設定やVLAN IDの統一が必須です。 しかし、この設定が誤っていると以下のような深刻な通信障害を引き起こします。

| 設定ミス | 発生する問題 |

|---|---|

| トランクポートの未設定 | VLANタグが通らず通信が成立しない |

| 許可VLANの指定漏れ | 意図したVLANだけが通らず、片方向の通信障害 |

| VLAN IDの不一致 | スイッチ間で論理的に異なるネットワークとして扱われる |

| ネイティブVLANの衝突 | VLAN越しに意図しないブロードキャストが流れる |

このような設定ミスは、通信断やセグメント間誤接続といった事象を引き起こすだけでなく、セキュリティの観点でも深刻な結果を招きます。

たとえば、来客用ネットワークのトラフィックが意図せず業務用VLANに流れた場合、業務システムへの不正アクセスリスクが生まれてしまいます。

対策として、トランクポートの設定は明示的かつ制限的に行うことが重要です。

switchport trunk allowed vlan 10,20,30

switchport trunk native vlan 999

ネイティブVLANは通常使用しないVLAN ID(999や9999など)に設定し、タグなし通信の受け入れを排除する設計が推奨されます。

VLANとファイアウォールの連携設計の重要性

VLAN間通信を制御する場合、ファイアウォールやL3スイッチにおけるルール設計が極めて重要になります。

これを怠ると、分離したはずのVLAN同士が無制限に通信可能な状態となり、セキュリティ対策が台無しになります。 たとえば、次のようなケースは非常に危険です。

- L3スイッチでVLAN間ルーティングを有効にしているが、ACLでの制限をしていない

- ファイアウォールで一括的に「any to any」を許可している

- インバウンド/アウトバウンド通信の向きが意識されていない

このような構成では、ネットワークは分離されていても実質的には全通信が通ってしまう状態になります。

とくに、開発環境や来客用セグメントとの通信を無条件に許可してしまうと、マルウェアの侵入や社内情報の漏洩リスクが高まります。

対策としては、以下のような基本方針を徹底します。

| 対策 | 内容 |

|---|---|

| 最小権限設計 | 明示的に必要な通信のみ許可する |

| 通信方向の明確化 | 必ず片方向通信をベースに設計する |

| ゾーンベースポリシー | ファイアウォールのゾーン機能でセグメント単位制御 |

また、ポリシー設計の段階では「誰が、どの端末から、何にアクセスするか」を図示化し、ポリシーと構成が一致しているかを定期的に検証することが求められます。

まとめ

本記事では、「ネットワーク分離」と「VLAN(仮想LAN)」の概念について、実務に基づいた視点から体系的に解説してきました。

セキュリティ対策の基本でありながら、構成次第では運用負荷や通信トラブルの原因にもなり得るVLAN技術を、どのように現場で活かしていくべきかを明確に整理しました。

まず、ネットワーク分離の必要性としては、マルウェアの水平感染や社内情報の漏洩を防ぐというセキュリティ上の強い動機があります。

特にIoT機器や来客ネットワークなど、信頼性の低い通信を業務用ネットワークから分離することで、リスクの局所化が可能になります。

そして、その分離を論理的かつ柔軟に実現する手段としてVLANがあり、ポートベースVLANやタグVLAN(IEEE 802.1Q)を用いることで、物理構成に依存しない高度なセグメント分離が可能となります。

VLAN構成の代表的なユースケースとしては、以下のようなものがありました:

- 部署単位の通信制御

- ゲスト用Wi-Fiの完全隔離

- IoTデバイスの専用セグメント化

- 開発環境や検証環境の独立運用

- クライアントとサーバの通信経路分離

これらの構成は、セキュリティ強化だけでなく、トラブル発生時の切り分け、帯域管理、システム拡張の面でも大きなメリットをもたらします。

一方で、VLAN設計には落とし穴も存在します。

過剰分離による管理の煩雑化、トランク設定やVLAN IDの不一致による通信障害、そしてVLAN間通信制御が不十分な構成では、本来の分離効果を得られないだけでなくセキュリティホールを生む危険性もあることを確認しました。

そのため、VLAN設計においては次の3つが特に重要です。

- 最小構成の原則を徹底すること

- 設計・運用・制御の三位一体で管理すること

- ファイアウォールやACLを用いた通信制限を必ず併用すること

ネットワーク設計は、単なる機器設定ではなく構成そのものがセキュリティポリシーになります。

本記事の内容を参考に、VLANを単なる分離技術ではなく、組織のセキュリティ戦略の中核として活用できる設計者になることを目指していただければと思います。