あなたのLinux環境は本当に安全でしょうか。

サーバーを運用していると、外部からどのポートが開いているのか、どんなサービスが稼働しているのかを確認する機会が必ず出てきます。

しかし、「具体的にどう調べればいいのか」と立ち止まる方も多いのではないでしょうか。そこで登場するのが、ネットワーク調査の定番ツールであるnmapです。

nmapは単なるポートスキャナにとどまらず、サービスの種類やバージョン、場合によってはセキュリティホールの有無まで調査できる強力な機能を備えています。

システム管理者やセキュリティ担当者にとって欠かせない存在であり、同時に誤った使い方をすればネットワークに不要な負荷を与えかねない繊細なツールでもあります。

本記事では、nmapの導入から基本的な使い方、さらにセキュリティ確認の実践的な活用法までを体系的に解説し、あなたのLinux環境を一段と安全に保つ手助けをします。

Linuxの基礎知識

└─【Linuxの基礎知識】ネットワーク系でよくあるトラブルと解決の入口

├─ 【Linuxの基礎知識】ネットワーク設定とトラブルシューティングを徹底解説!

├─ 【Linuxの基礎知識】tcpdumpの使い方と通信トラブルの本質的な見方

├─ 【Linuxの基礎知識】ping / tracerouteでわかるネットワーク診断の基本

├─ 【Linuxの基礎知識】dig / host / nslookupの違いとDNSトラブル調査法

├─ 【Linuxの基礎知識】nmapの使い方とセキュリティ確認の実践

└─ 【Linuxの基礎知識】ss / netstatでポート状態を確認する方法

nmapとは

nmapはLinux環境において広く利用されるネットワーク探索ツールです。

主にポートスキャンやサービスの検出、バージョン確認などに用いられ、セキュリティ監査やトラブルシュートの現場で多用されています。シンプルなコマンドで多くの情報を得られるため、システム管理者やセキュリティ担当者にとって必携のツールと言えます。

基本概要

nmapは「Network Mapper」の略称で、対象となるホストやネットワークをスキャンし、開いているポートや稼働しているサービスを検出することができます。

特定のIPアドレスを調査することも、サブネット全体を対象にすることも可能です。コマンドラインツールとして軽量かつ柔軟であり、条件に応じた詳細なスキャンが行えます。

nmap 192.168.1.1

上記のコマンドを実行すると、指定したホストに対して開いているポートの一覧が表示されます。

出力例:

Starting Nmap 7.94 ( https://nmap.org )

Nmap scan report for 192.168.1.1

Host is up (0.0010s latency).

Not shown: 997 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

443/tcp open https

取得できる情報の種類

nmapを利用することで、ネットワークやホストに関するさまざまな情報を取得できます。代表的な情報は以下の通りです。

| 情報の種類 | 説明 |

|---|---|

| ポートスキャン | 開いているTCP/UDPポートの検出 |

| サービス検出 | 特定ポートで稼働中のサービス名やバージョン |

| OS検出 | 対象ホストのオペレーティングシステム推定 |

| ネットワーク構造 | サブネットや複数ホストの稼働状況 |

| 脆弱性調査 | スクリプトを利用したセキュリティチェック |

このように、単なるポート確認にとどまらず、より深いセキュリティ監査に役立つ情報を収集できます。

nmapを利用するメリット

nmapを活用する最大のメリットは、ネットワーク環境の見える化です。どのポートが公開されているのか、意図しないサービスが稼働していないかを迅速に確認できます。

また、オープンソースで提供されているためコストをかけずに導入でき、拡張スクリプトを利用することで高度な調査も可能です。セキュリティリスクを事前に発見できる点は、システムの安定運用において非常に重要な利点となります。

nmapの導入手順

nmapを利用するためには、まずパッケージのインストールを行い、基本的なコマンドの実行方法を理解しておく必要があります。Linux環境であれば標準リポジトリから簡単に導入することができます。ここではインストールの流れと基本的な利用方法を解説します。

インストール方法

nmapは多くのディストリビューションで標準的に提供されています。RHEL系とDebian系でインストールコマンドが異なるため、環境に応じて実行してください。

RHEL系(CentOS, AlmaLinux, RockyLinux)

sudo dnf install -y nmap

出力例:

依存関係が解決しました。

インストール済み: nmap-7.94-1.el9.x86_64

完了しました!

Debian系(Ubuntuなど)

sudo apt update

sudo apt install -y nmap

出力例:

Setting up nmap (7.94+dfsg-1ubuntu1) ...

Processing triggers for man-db ...

バージョン確認

正しくインストールされているか確認するにはバージョンを表示します。

nmap --version

出力例:

Nmap version 7.94 ( https://nmap.org )

Platform: x86_64-redhat-linux-gnu

基本的な利用方法

nmapの基本的な使い方は、対象となるIPアドレスを指定してスキャンする方法です。特定のホストに対して開放されているポートを確認できます。

nmap 192.168.1.1

出力例:

Starting Nmap 7.94 ( https://nmap.org )

Nmap scan report for 192.168.1.1

Host is up (0.0010s latency).

Not shown: 997 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

443/tcp open https

このように、nmapは簡単なコマンドでホストやネットワークの状態を確認することができます。

nmapの基本的な使い方

nmapは非常に多機能なネットワーク探索ツールですが、基本的なコマンドを理解すれば効率的に利用できます。ここでは主要なオプションや代表的な利用方法を解説し、出力例を交えながら実際の使い方を整理していきます。

nmapには多くのオプションがありますが、基本的によく利用するものを表にまとめます。

| オプション | 説明 |

|---|---|

| -sS | TCP SYNスキャン(ステルススキャンとも呼ばれる) |

| -sV | サービスとバージョン情報を検出する |

| -O | OSを推定する |

| -A | 詳細スキャン(OS検出、バージョン、スクリプトなど) |

| -p | 特定ポートを指定してスキャンする |

| -T0〜-T5 | スキャン速度(タイミングテンプレート)の調整 |

タイミングテンプレート(-Tオプション)

nmapではスキャンの速度や負荷を調整するために「-Tオプション」を利用します。0から5までの数値で指定でき、数値が大きいほど高速にスキャンしますが、その分対象システムへの負荷や誤検知のリスクも高まります。

| オプション | 説明 | 利用シーン |

|---|---|---|

| -T0 | Paranoid(非常に遅い) | IDSを回避したい特殊環境 |

| -T1 | Sneaky(かなり遅い) | 検知を避けたい調査 |

| -T2 | Polite(低速) | 対象への負荷を避けたい場合 |

| -T3 | Normal(標準) | 通常のスキャン、デフォルト動作に近い |

| -T4 | Aggressive(高速) | LANなど安定した環境での高速スキャン |

| -T5 | Insane(非常に高速) | 短時間で結果を得たいが精度や負荷に注意 |

nmap -T4 192.168.1.1

出力例:

Starting Nmap 7.94 ( https://nmap.org )

Nmap scan report for 192.168.1.1

Host is up (0.0010s latency).

Not shown: 995 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

443/tcp open https

このように環境や目的に応じて-Tオプションを使い分けることで、効率的かつ安全にスキャンを行うことができます。

オプションなしでの基本スキャン

最もシンプルな使い方は、対象ホストのIPアドレスを指定してスキャンする方法です。

nmap 192.168.1.1

出力例:

Starting Nmap 7.94 ( https://nmap.org )

Nmap scan report for 192.168.1.1

Host is up (0.0010s latency).

Not shown: 997 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

443/tcp open https

特定ホストやポートを指定したスキャン

特定のポートだけを調べたい場合には-pオプションを利用します。

nmap -p 22,80 192.168.1.1

出力例:

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

詳細情報を取得するスキャン

サービスのバージョンやOSを推定する場合は-sVや-Oオプションを使用します。

nmap -sV -O 192.168.1.1

出力例:

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.7 (protocol 2.0)

80/tcp open http Apache httpd 2.4.54

Device type: general purpose

Running: Linux 5.X

OS details: Linux 5.10 - 5.15

ネットワーク全体を対象にしたスキャン

サブネット全体を調査して、稼働中のホストとサービスを一覧化することも可能です。

nmap 192.168.1.0/24

出力例:

Nmap scan report for 192.168.1.10

Host is up (0.0018s latency).

PORT STATE SERVICE

22/tcp open ssh

Nmap scan report for 192.168.1.20

Host is up (0.0021s latency).

PORT STATE SERVICE

80/tcp open http

サービスやバージョン情報の表示

対象ホストで稼働しているサービスのバージョンを確認したい場合には-sVオプションを利用します。

nmap -sV 192.168.1.1

出力例:

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.7 (protocol 2.0)

80/tcp open http Apache httpd 2.4.54

443/tcp open ssl/http OpenSSL 1.1.1k

これらの使い方を押さえることで、nmapを効率的に利用でき、ネットワークやシステムのセキュリティ確認に大いに役立ちます。

nmapによる応用・拡張

基本的なスキャンだけでなく、nmapは日常的なセキュリティ監査や運用管理にも活用できます。定期的なタスク化やログ管理、ディレクトリ構成の工夫を行うことで、継続的なセキュリティ強化に役立ちます。

ここでは運用現場でよく利用される応用方法を紹介します。

定期的な監査とcronによる自動化

nmapを定期的に実行することで、想定外のポート公開やサービス稼働を早期に検出できます。Linux環境ではcronを利用して自動化するのが一般的です。

crontab -e

例えば毎日深夜にスキャンを実行してログに保存する設定例です。

0 2 * * * nmap -sV 192.168.1.0/24 > /var/log/nmap/daily_scan.log 2>&1

出力例(ログファイルの冒頭部分):

Starting Nmap 7.94 ( https://nmap.org )

Nmap scan report for 192.168.1.10

Host is up (0.0015s latency).

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.7 (protocol 2.0)

ログ出力と保存管理

nmapは結果をファイルとして出力することができ、形式を指定することで活用の幅が広がります。特に監査ログとして残しておく場合は、grepなどで検索しやすい形式で保存するのが有効です。

nmap -oN /var/log/nmap/scan_result.txt 192.168.1.1

出力例(ファイル内容):

# Nmap 7.94 scan initiated Mon Sep 5 02:00:00 2025

Nmap scan report for 192.168.1.1

Host is up (0.0010s latency).

PORT STATE SERVICE

80/tcp open http

443/tcp open https

さらにXML形式で保存すれば他ツールと連携しやすくなります。

nmap -oX /var/log/nmap/scan_result.xml 192.168.1.1

結果の保存とディレクトリ構成

スキャン結果を効率的に管理するには、ディレクトリ構成を整備して日付ごとに保存するのが便利です。以下のような構成にすることで、履歴を追いやすくなります。

| ディレクトリ | 用途 |

|---|---|

| /var/log/nmap/daily/ | 日次スキャンログ |

| /var/log/nmap/weekly/ | 週次スキャンログ |

| /var/log/nmap/monthly/ | 月次スキャンログ |

実際の保存例(ファイル名に日付を付与):

nmap -sV 192.168.1.0/24 -oN /var/log/nmap/daily/scan_$(date +\%Y\%m\%d).log

出力例(ファイル名):

/var/log/nmap/daily/scan_20250905.log

/var/log/nmap/daily/scan_20250906.log

このようにログ保存を体系化することで、過去との比較や不審な変化の検知が容易になります。

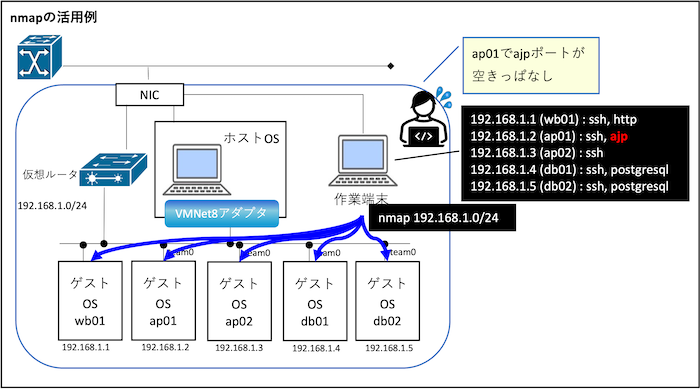

nmapの活用例

nmapは単なるポートスキャナではなく、実際の運用やセキュリティ監査において幅広く活用できるツールです。ここではセキュリティ確認やトラブルシュート、さらに他ツールと組み合わせることで得られる効果的な利用方法について紹介します。

セキュリティ確認における実践例

セキュリティ監査の現場では、意図しないポートが開放されていないか確認することが重要です。nmapを利用すれば短時間で不要なサービスの公開を検出できます。

nmap -sV 192.168.1.1

出力例:

Starting Nmap 7.94 ( https://nmap.org )

Nmap scan report for 192.168.1.1

Host is up (0.00092s latency).

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 3.0.3

22/tcp open ssh OpenSSH 8.7 (protocol 2.0)

80/tcp open http Apache httpd 2.4.54

この例では21番ポートでFTPが稼働していることがわかります。もし運用上不要であれば、速やかにサービスを停止または遮断する必要があります。

トラブルシュートやネットワーク切り分け

通信障害が発生した場合、nmapでポートの疎通状況を確認することで原因の切り分けが可能です。特に、ファイアウォールやACLの影響を調査する際に有効です。

nmap -p 22,80,443 192.168.1.100

出力例:

PORT STATE SERVICE

22/tcp closed ssh

80/tcp open http

443/tcp filtered https

この出力から、22番ポートは閉じられており、443番ポートはフィルタリングされていることがわかります。これにより、ネットワーク機器やセキュリティ設定が通信に影響していることを確認できます。

他ツールとの組み合わせによる強化

nmapは単体でも有用ですが、他ツールと組み合わせることでさらに強力になります。たとえばログ管理ツールや脆弱性スキャナと併用することで、結果を可視化したり、自動化ワークフローに組み込むことが可能です。

nmap -oX scan_result.xml 192.168.1.1

出力例(XMLファイルの一部):

<host>

<address addr="192.168.1.1" addrtype="ipv4"/>

<ports>

<port protocol="tcp" portid="22">

<state state="open"/>

<service name="ssh" version="OpenSSH 8.7"/>

</port>

</ports>

</host>

このようにXML形式で出力することで、他の分析ツールに取り込んでレポート化や可視化を行うことができます。結果をELKスタックやSplunkに連携すれば、定期監査の効率化にもつながります。

nmap利用時の注意点

nmapは非常に強力なツールですが、利用にあたっては注意すべき点があります。適切な設定を行わずに利用すると、ネットワークに負荷をかけたり、セキュリティシステムから警告を受けたりする可能性があります。ここでは、運用において特に意識しておくべき注意点を整理します。

スキャンによる負荷やパフォーマンスへの影響

nmapは短時間に大量のパケットを送信するため、スキャン対象のシステムやネットワーク機器に負荷を与えることがあります。特に-fオプションや高速スキャンを指定した場合、CPU使用率が急上昇したり、サービス応答が遅延することもあります。検証環境と本番環境を分けて利用することが望ましいです。

nmap -T4 192.168.1.1

出力例:

Starting Nmap 7.94 ( https://nmap.org )

Nmap scan report for 192.168.1.1

Host is up (0.00089s latency).

Not shown: 995 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

443/tcp open https

T4以上の速度でスキャンすると応答が乱れることがあり、安定性を優先する場合はT2やT3を利用するのが安全です。

誤検知やセキュリティアラートへの対応

nmapのスキャンは、IDS(侵入検知システム)やIPS(侵入防止システム)に不正アクセスと誤検知される場合があります。また、セキュリティログに「ポートスキャン攻撃」と記録され、管理者にアラートが送信されることもあります。運用環境で利用する際には、事前に関係者へ通知しておくことが重要です。

nmap -sS 192.168.1.1

出力例:

Starting Nmap 7.94 ( https://nmap.org )

Nmap scan report for 192.168.1.1

Host is up.

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

ステルススキャンは検知されにくい一方で、誤検知を引き起こすこともあるため注意が必要です。

運用上の落とし穴と回避策

nmapを日常的に利用する際には、いくつかの運用上の落とし穴があります。無闇に全ポートをスキャンすると膨大な時間がかかり、ログの肥大化にもつながります。また、スキャン対象を誤ると本来意図していないシステムに負荷を与える危険性もあります。

| 落とし穴 | 回避策 |

|---|---|

| 不要な全ポートスキャン | 必要なポートだけを-pで指定する |

| 本番環境に直接スキャン | 検証環境で事前に確認し、影響を最小化する |

| ログの肥大化 | 保存先を分けて日付管理を徹底する |

nmap -p 22,80,443 192.168.1.1 -oN /var/log/nmap/scan_$(date +\%Y\%m\%d).log

出力例(保存ファイル名):

/var/log/nmap/scan_20250905.log

このように制御を行うことで、運用上のトラブルを避け、セキュリティ監査や調査を効率的に実施することができます。

まとめ

本記事では、nmapの基本から応用までを体系的に解説しました。nmapはシンプルなコマンドでポートの開放状況を確認できるだけでなく、サービスやバージョン、さらにはOS推定まで行える強力なツールです。導入手順を理解すればすぐに利用可能であり、セキュリティ確認やトラブルシュートに役立ちます。

基本的な使い方としては、対象ホストを指定したシンプルなスキャン、特定ポートの確認、詳細情報取得、ネットワーク全体の把握などがありました。さらに、cronによる自動化やログ保存、ディレクトリ管理を組み合わせれば、日常的な監査業務にも活用できます。

一方で、スキャンによる負荷や誤検知、運用上の落とし穴には注意が必要です。特に本番環境では慎重に利用し、関係者への通知や結果のログ管理を徹底することが重要です。

nmapを正しく使いこなすことで、ネットワークの可視化とセキュリティ強化を効率的に進めることができます。基礎から応用までを押さえ、目的に応じて使い分けることで、運用現場で大きな力を発揮できるでしょう。

次のおすすめ記事

実践環境を整える

ここまで学んだ知識を実際に試すには、Linuxを動かす環境が必要です。手軽に始めるならVPSを利用するのがおすすめです。

→ VPS徹底比較!ConoHa・さくら・Xserverの選び方

VPSを利用してLinux環境を準備したら、実際の設定は下記の記事が参考になります。

→ VPSに開発環境を自動構築する方法|Apache+Tomcat+PostgreSQL